物联网的密码资产保护

4 白盒方案中的重要技术

本文引用地址://www.cazqn.com/article/273060.htm白盒产品和技术随不同的机制而不同。自然地,某些特性和技术会比其它更强大。基本上,用于潜在易受攻击系统中的任何白盒方案,都需要考虑以下技巧。

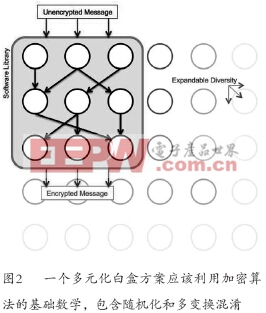

5 多元化

不要对所有用户实施单一的白盒加密算法(这将导致闯入一次即可到处运行的攻击),应该使用代码生成器来产生独特的算法变体,这降低了敏感数据(也即密钥或所选明文)的首次通过观察的概率。特别是,“定制算法”也可消除代数攻击,这种攻击可通过了解单一标准,单次实施轻易解开数据保护。

应该使用交替数学方法来执行算法。白盒算法不应简单地自动变换标准算法。每种算法/密码都应该采用基础数学的特定属性方式来作修改;永远不应该将一揽子变换应用在所有算法上。

6 硬件绑定

相比可以实施更多永久阻碍的硬件,软件天生更容易受到攻击,攻击者只要完美复制原有软件系统,便可无限制地尝试突破系统。在混淆算法上限制逆向工程尝试时,应该利用硬件实施强大的白盒加密方案。

这样的技术包含了硬件绑定,将一个硬件标识加密绑定到白盒算法和/或数据上时,可迫使攻击者对一个复杂、动态改变的密钥图(key-graph)进行逆向工程,且同时与单一硬件系统相关联——检查到入侵时可以实施更多的永久阻碍措施的系统。

7 边信道对抗

对抗边信道攻击(比如简单或差分功率分析)对于保护密钥材料、防止暴露是最重要的。坚实的白盒加密方案应该利用众多边信道分析对策来阻止密钥暴露于此类攻击下。

8 重要混淆

某些针对许多加密算法的攻击可能会产生公认的答案。很多时候,标准加密算法设计会导致方案对于白盒攻击存在基础漏洞,因为它们假设方案在安全的主机上执行。一个强大的白盒方案不应该留有这些漏洞。

白盒混淆应该防止向熟练的攻击者暴露算法的基础数学主体,诱骗算法产生公认答案的混淆版本。另外,应该采用混淆(比如圆形边界模糊)来隐藏清晰的攻击点,例如 AES重复轮(AES round)。

白盒加密使得攻击者难以获得密钥,迫使他们经历对大量复杂混淆变换组合进行逆向工程的痛苦,并且他们要详细了解抽象代数和离散数学。

考虑到移动互联网连接设备的增加,以及不断增长的安全运行和通信需求,最低限度使用基于上述技术的强大白盒加密方案,应是使用加密的任何软件系统的必要组成部分。

物联网相关文章:物联网是什么

评论